Joni,

Boa tarde,

Vamos dar nome ao boi.

Neste caso ele se chama segurança da informação.

Segundo a Wikipédia:

A segurança da informação está diretamente relacionada com proteção de um conjunto de informações, no sentido de preservar o valor que possuem para um indivíduo ou uma organização. São características básicas da segurança da informação os atributos de confidencialidade, integridade, disponibilidade e autenticidade, não estando esta segurança restrita somente a sistemas computacionais, informações eletrônicas ou sistemas de armazenamento. O conceito se aplica a todos os aspectos de proteção de informações e dados. O conceito de Segurança Informática ou Segurança de Computadores está intimamente relacionado com o de Segurança da Informação, incluindo não apenas a segurança dos dados/informação, mas também a dos sistemas em si.

Então agora que sabemos o que é segurança da informação.

Podemos dizer que eu divido em três partes o que coloca a segurança da informação por água abaixo:

1) Engenharia social.

Segundo a Wikipédia:

A engenharia social, no contexto de segurança da informação, refere-se à manipulação psicológica de pessoas para a execução de ações ou divulgar informações confidenciais. Este é um termo que descreve um tipo psicotécnico de intrusão que depende fortemente de interação humana e envolve enganar outras pessoas para quebrar procedimentos de segurança. Um ataque clássico na engenharia social é quando uma pessoa se passa por um alto nível profissional dentro das organizações e diz que o mesmo possui problemas urgentes de acesso ao sistema, conseguindo assim o acesso a locais restritos

É a forma mais comum de ataque. O termo engenharia social ficou mais conhecido em 1990, através do famoso hacker Kevin Mitnick.

Não adianta ter a plataforma mais segura do mundo se o fator humano falha.

Para mim, e eu não me baseio em dados para afirmar, este tipo de ataque corresponde a mais de 80% dos ocorridos.

a) Quem nunca viu numa empresa colegas compartilharem senhas de acesso, apesar de instrução contrária ao compartilhamento.

b) Deixar terminais logados enquanto saem para um voltinha

c) Caem em phishing (https://pt.wikipedia.org/wiki/Phishing) por telefone, e-mail e etc.

Falando claramente: A Netamake e você irão se esforçar para ter o sistema mais seguro do mundo e o seu cliente irá jogar este esforço na lama.

2) Falhas na sua programação ou de terceiros. Softwares com brecha de segurança.

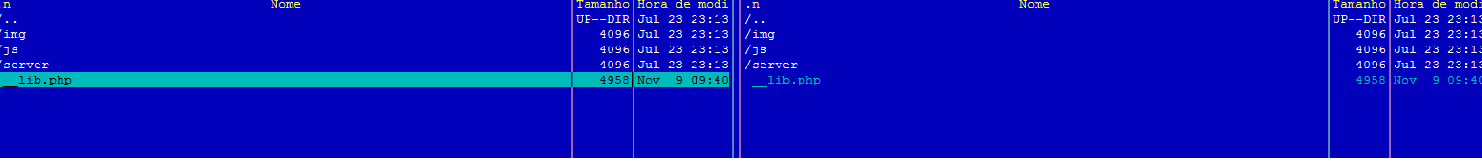

Foi que ocorreu neste caso do plugin.

Você é do tipo de pessoa que vai numa loja e compra tudo o que o vendedor diz porque ele falou que era um excelente produto.

Logo, Quando for programar você também irá criar ou acreditar no super código que é totalmente protegido.

Porque a sua mente criou ou acredita na propaganda do vendedor. Este vendedor poderá ser você mesmo ou outros desenvolvedores.

Vou contar uma história velha, ou pelo menos do que me lembro dela.

Tinha um amigo que na faculdade tinha que criar a super tela de login.

Após um árduo trabalho e horas de dedicação.

Estava pronto. Impenetrável. Trabalho de mestre.

Era hora de testar.

Ele escolheu alguém que era próximo.

Após alguns minutos a tela de login foi burlada.

A pessoa que testava simplesmente deu um ESC.

O super sistema de proteção não prévia um ESC.

Por mais que a propaganda diga que é seguro. Nada é 100% seguro.

Lembre-se você trabalha em média de 8 a 12 horas por dia para deixar seu sistema seguro.

Um hacker e suas modalidades: Cracker, Deface, Banker, etc e até o mais singelo Newbie ou Lammer ira trabalhar as 24 horas para invadi-lo.

Então instalou ou usou um software no seu desenvolvimento atualize sempre que sair correções.

Mesmo que não seja para desenvolvimento. Atualize!

Você é daqueles que instalou o Wordpress em 2012 e em 2016 vem dizer? – Fui invadido! Não sei o que aconteceu!

Ou: Meu Windows pegou um vírus que explorar a vulnerabilidade de rede. O Windows é uma porcaria! Mas nunca rodou o windows update para correção desta vulnerabilidade.

A mesma coisa vale para seu conjunto pessoal de funções, framework e etc. Tem! Usa! atualize!

Já coloque o custo da atualização nas suas vendas.

Dúvida que após está correção ainda terá pessoas usando a versão 8.1.048 correndo o risco de ser invadido?

3) Falhas nos serviços e no ambiente operacional

Aqui entram o pessoal que instala o Windows, Gnu/Linux ou seja lá oque for e não atualiza por medo de quebrar sua instalação.

E acaba quebrando as pernas por invasores.

Entenda todo serviço seja http, mx, ssh, ftp e etc no fundo são softwares. E todo ambiente operacional também é um software o que entra na situação citada 02.

Eles terão vulnerabilidades, backdoor e etc. Estes fatores somente sofrem correção com atualizações.

E ainda tem aquele que instala o serviço no básico e tá pronto para usar: “-- Tô protegido”

Enfim! Não lê os manuais, não vê as dicas de segurança, não vê o que pode ser melhorado, não atualiza, não revê seus conceitos.

É difícil fazer isto? É sim!

Temos tempo para isto? Não!

O que aconteceu então com o: https://github.com/blueimp/jQuery-File-Upload/wiki/Security

Fui invadido e você também pode. Até que alguém teve tempo de ler. E aplicar a correção.

Não seria melhor ler antes de ser invadido e transmitir está insegurança para todos os seus clientes?

Então Joni! Você estará seguro com a correção, mas não totalmente.

Seja por parte da Netmake ou da sua!