Bom dia a todos!

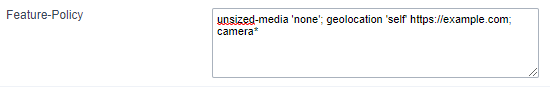

Pessoal, o sistema que desenvolvi vai passar por uma auditoria, estou precisando ativar uns cabeçalhos de segurança, o CSP é um deles.

Alguém já passou por isso e poderia me dar umas dicas? Pois “setei” o CSP como default-src ‘self’ e não deu muito certo. A aplicação ficou totalmente desconfigurada.

Agradeço desde já!

Abraço a todos!